近年、金融業界で新しい技術の運用と発展は世界的に注目されている。関連するトピックの注目度も引き続き上昇中だ。それに伴い金融業界での情報セキュリティ危機についての議論も活発になってきた。昨年の2021年11月には、台湾の証券会社や先物取引会社がハッキングされ、発注システムに異常が発生したことが明らかとなり、世間を騒がせた。台湾のセキュリティベンダーである弊社の最近の研究結果によると、ハッカーは台湾の金融組織を攻撃対象としており、実のところ、当時発見されたものよりはるかに深刻な事態だった。おそらく個別の攻撃ケースではなく、組織的かつ長期的に影響を与え続けているものだと思われる。潜んでいるリスクは軽視できず、関係組織には早急な対策が求められている。

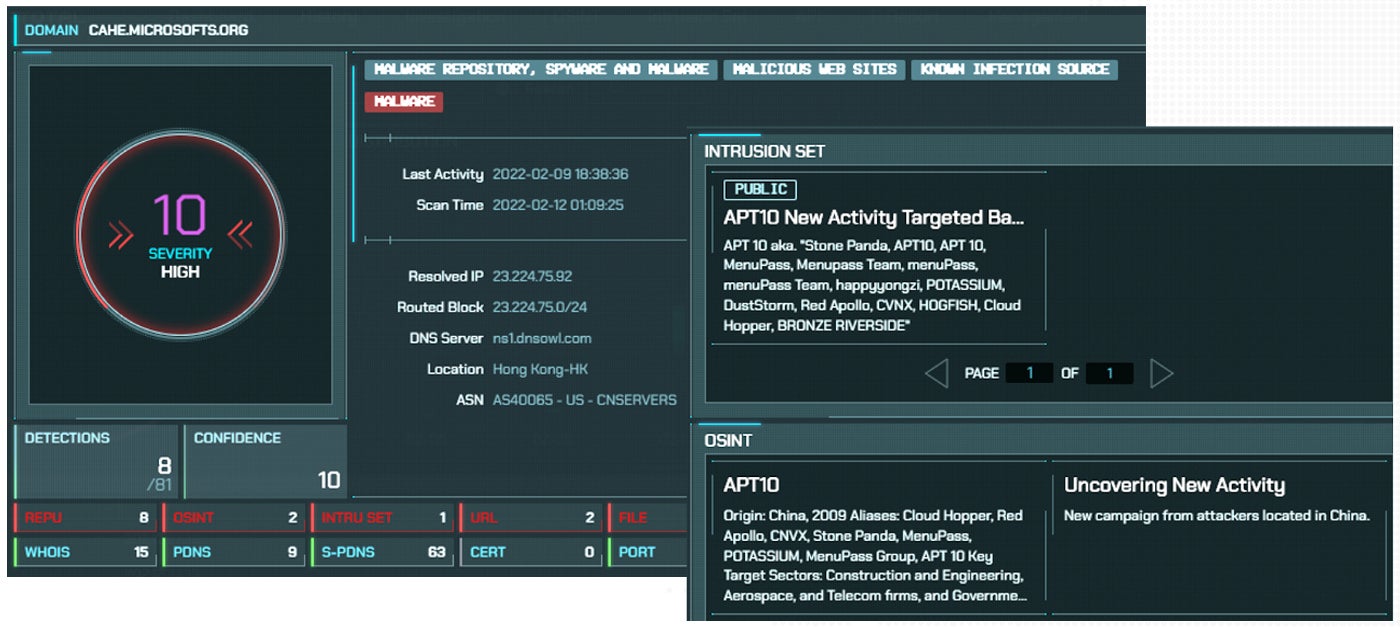

2021年11月のハッカー攻撃を受けて、弊社は金融機関のインシデント調査(Incident Response, IR)を行った際に、第二波のハッキング行為を検知し、その後即詳細なマルウェア分析とフォレンジック調査を開始した。その調査から、第二波の活動のピークは2022年2月10日から13日にかけて行われ、攻撃者のソースIPは香港、QuasarRATというバックドアプログラムを使用していたことがわかった。 マルウェアの起動方法、保護メカニズム、マルウェアと通信しているC2サイドを分析した結果、2021年末の金融セキュリティインシデントと同じ一連の攻撃者の活動は、中国の有名ハッカーグループAPT10によるものと考えられ、台湾国内の金融機関の内部データを盗むことを主目的としていると我々は結論付けた。

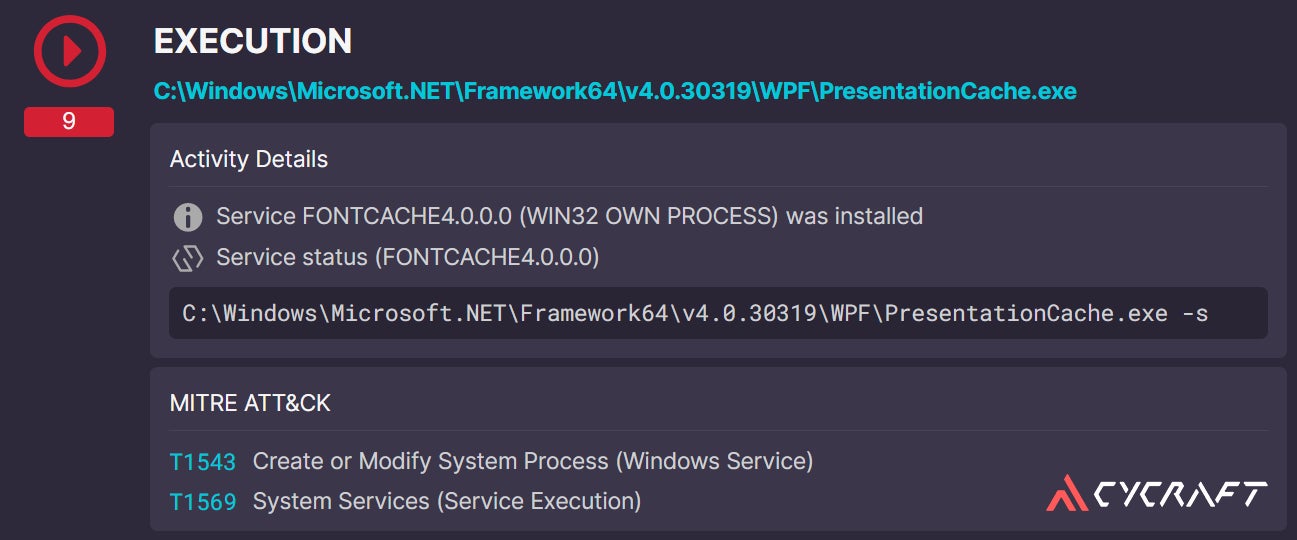

CyCraft AIR システムはハッカーの侵入をいち早く察知し、アラートを発信する

CyCraft 脅威インテリジェンスプラットフォーム『CyberTotal』の調査結果により、今回の攻撃は中国有名ハッカーグループAPT10によるものと考えられる

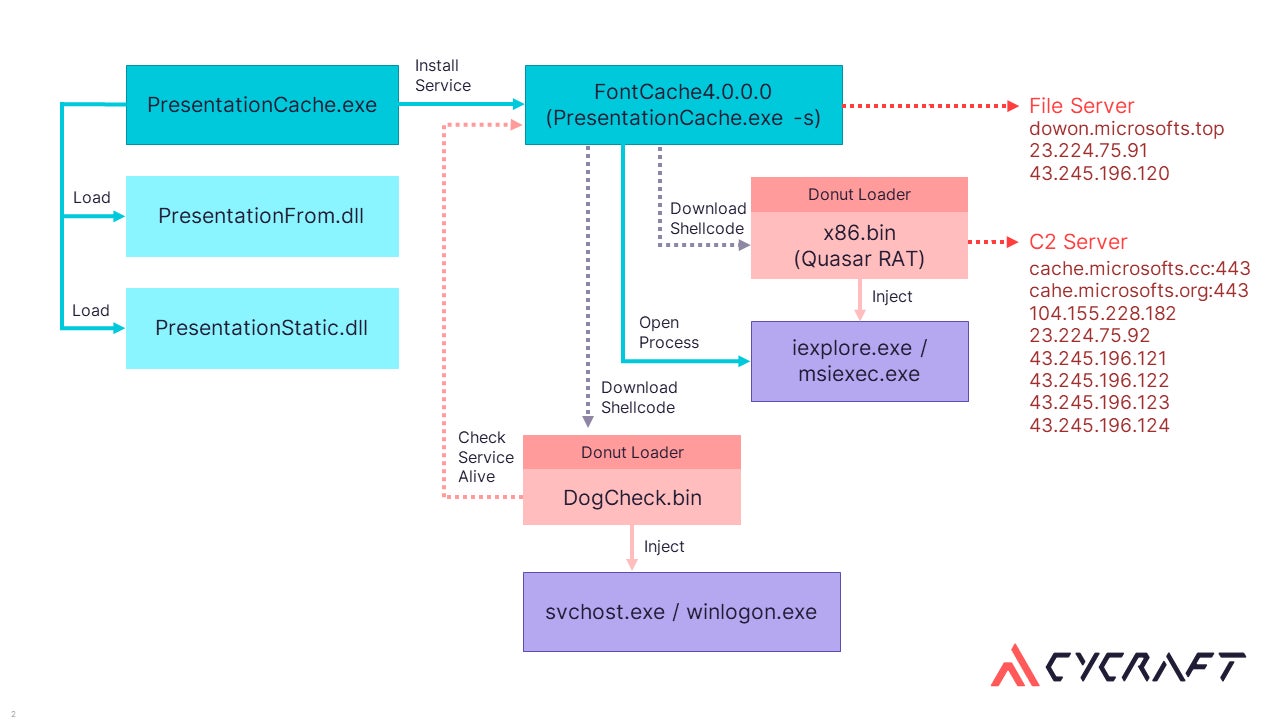

弊社が更に指摘したいことは、今回の攻撃は、特定の金融ソフトウェアシステムのWebサービスの脆弱性を狙った攻撃である疑いが高く、金融機関のサプライチェーンを標的としているということだ。この攻撃の過程で、ハッカーはまずこの脆弱性を利用してホストを制御し、そして.Net Webshellやバックドアプログラムを広範囲に仕込み、ハッキングされた企業からデータを盗み出したのだ。また、調査の結果から、この攻撃手法はウィルス感染していないモジュールを利用することで侵入を隠蔽し、アンチウィルスソフトウェアによる検知の可能性を低くしていたことが判明した。今回侵入が発生した金融ソフトウェアシステムは、証券会社やファンドプラットフォームなど、台湾国内の大手金融機関で高いシェアを持つ製品であるため、この手法による被害が更に広まる可能性があると予想する。

第二波金融機関への攻撃インシデントのマルウェアプログラムの仕組みと行動分析

なお、これまでの研究では、中国発のAPTグループは、一般的に金銭的動機は少なかったのに対し、今回は、明らかに金融機関のデータの盗取があったため、弊社研究チームは、この攻撃手法を「金食いパンダ作戦」(Operation Cache Panda) と名づけた。この”金食いパンダ作戦”の手法には、最新版のMITRE ATT&CKフレームワークv10にのみ登場する新しい攻撃手法「Reflective Code Loading」(MITRE ATT&CK – T1620)を使用するなど、.Netマルウェアや行動隠蔽・調査難読化のための各種ツールが高度に利用されていることが判明している。弊社の情報セキュリティブログ上でこのサイバー攻撃に関する技術的な詳細分析、緩和策と侵入指標(Indicator of Compromise, IoC)などの内容の研究レポートを発表している。

CyCraft創業者 Jeremy Chiu

弊社の共同創設者であるJeremy Chiuは、「今回の攻撃で利用されたツールやサプライチェーンへの攻撃は台湾国内で初めてのもので、通常の情報セキュリティソフトウェアでは検知が困難です。したがって、影響の範囲と程度は非常に深刻なものと言えます。台湾国内では既に多くの金融機関がハッキングされており、かつ昨年始まった多くの金融機関へのハッキング行為に関しては、各関係当局は警戒を怠らず、すべての金融機関に厳格な予防措置を講じる必要があります。」と語った。また「脆弱性の改善、バックドアやトロイの木馬の除去を行うとともに、情報セキュリティ専門会社の協力を得て、組織の情報セキュリティの防御措置を徹底的に見直す必要があります。」と注意を呼びかける。

より詳細の情報については、弊社の情報セキュリティブログで公開した研究レポートの中から、このサイバー攻撃事件に関する IP、ファイルハッシュ値(Hash)、マルウェアの特性などのIoCsを確認できる。この情報に基づいて、組織内部の状況を見直しすることも可能だ。弊社のサイバーヘルスチェックサービス、あるいは悪意のあるアクティビティを監視または阻止可能なAIエンドポイント状況収集システムを利用すれば、組織の情報セキュリティの耐性を強化し、ますます危険になるサイバー攻撃に対応できるだろう。

本件のセキュリティ侵害インジケーター(IoCs)に関するリストは下記をご参照ください。

- Log.aspx (WebShell)

SHA1:D42BF66485218F2ED76A8B1D63AF417FD2A82C8B

MD5:375270077E842624BCE08C368CDC62F9 - PresentationCache.exe (DotNet Downloader)

SHA1:4ECFC1A89B50CD8DC1B9424C3EFCF63E257525AA

MD5:EEADD95725DE21D269933881A8E8B21A - PresentationCache.exe (DotNet Downloader)

SHA1:6E6C399BDA3C1F06ADE71053FDDD8FBEFA15029C

MD5:03B88FD80414EDEABAAA6BB55D1D09FC - PresentationCache.exe (DotNet Downloader)

SHA1:EC30990EFD04B15926F2F9DB59F3BFDFEC413C23

MD5:F1726539E5CF68EBB2124262E695C65E - PresentationFrom.dll (DotNet Library)

SHA1:7D8EDEDB3104FEE9A422FC4E97B1969DC31C4E66

MD5:7D12FA8EEBBD401390F2A5046FF2B4BB - PresentationFrom.dll (DotNet Library)

SHA1:CE2925BCD3188D3CB6F8BB67CD9D3F2D72FDDC05

MD5:0724AC34E997354CA9FB06D57AF4E29B - PresentationFrom.dll (DotNet Library)

SHA1:BD6069BE81C70E918CF95BBDB30765A90A07FD98

MD5:A991AC3EB2D5C66DA1BECF002C19B9E6 - PresentationStatic.dll (DotNet Library)

SHA1:333D9A94DC1A95D3C773BDE232D1BC2756C10518

MD5:2949C999C785AA1CA4673FC7FAE58A73 - PresentationStatic.dll (DotNet Library)

SHA1:6B47C2DEE1788017043B456C27E22193537B7A26

MD5:D506ED774089BA11D515F28087DC3E21 - PresentationStatic.dll (DotNet Library)

SHA1:49E803BEAA4230E69A216B91757E35840D0C8683

MD5:9F1BF77452A896B8055D3EA2EF6A6A65 - PresentationCheck.bin (DogCheck)

SHA1:A9541DEB16FFB41B6B4744D409597F9C62F7110E

MD5:8CE271DA8A84CD3D42552547A8BBAF5B - PresentationCheck.bin (DogCheck)

SHA1:B6626AE6ED2F24FB82E262A2B766F2E5FD7E5230

MD5:165758BA40B3CC965D98C1FDE2D56798 - x86.bin (Quasar RAT)

SHA1:7CB09DC4BC7DD68D6AACE7A9628634248F18EBA5

MD5:ADC84F8C72E65EC85E051FE7CC419332 - File Server (香港 IP) dowon[.]microsofts[.]top

- File Server (resolve to 43[.]245[.]196[.]120 香港 IP) dowon[.]08mma[.]com

- C2 Server (香港 IP) cahe[.]microsofts[.]org

- C2 Server (resolve to 104[.]155[.]228[.]182 桃園 IP) cache[.]microsofts[.]cc

- C2 Server (resolve to 43[.]245[.]196[.]121 香港 IP) cahe[.]3mmlq[.]com

- C2 Server (resolve to 43[.]245[.]196[.]122 香港 IP) cahe[.]7cnbo[.]com

- C2 Server (香港 IP) 43[.]245[.]196[.]120

- C2 Server (香港 IP) 43[.]245[.]196[.]121

- C2 Server (香港 IP) 43[.]245[.]196[.]122

- C2 Server (香港 IP) 43[.]245[.]196[.]123

- C2 Server (香港 IP) 43[.]245[.]196[.]124

- C2 Server (香港 IP) 23[.]224[.]75[.]93

- C2 Server 23[.]224[.]75[.]91

株式会社CyCraft Japanについて

株式会社CyCraft Japanは台湾に本社を置くAI サイバーセキュリティ業界のリーダーです。最先端のCyCraft AI技術でサイバーセキュリティ⾃動化サービスを提供しています。CyCraft AIRソリューションには次世代アンチウイルスソフト、EDR、及びCTIが搭載されています。SIEMとの連携も可能です。アジアの政府機関、フォーチュン・グローバル500企業、主要銀⾏および⾦融機関、台湾・シンガポール・⽇本・ベトナム・タイをはじめとするAPAC諸国の主要インフラ・航空・通信・ハイテック企業と中⼩企業に、サイバーセキュリティサービスを提供しています。⽇本、シンガポールに拠点を設けており、積極的にグローバルビジネスを展開しています。